Artikkelit > Verkkosivun tietoturvaotsikot

Verkkosivun tietoturvaotsikot

Vesa Viljanen

16.3.2019 / päivitetty 23.3.2019 Lukuaika 20 min

Vesa Viljanen

16.3.2019 / päivitetty 23.3.2019 Lukuaika 20 min

Verkkosivujen ja -palvelujen tietoturvaa voidaan parantaa suhteellisen helposti palvelimen puolelta hyödyntämällä olemassa olevia standardeja. IETF (Internet Engineering Task Force) on standardoinut HTTP-otsikkoarvot, joista osa tarjoaa tehokkaita menetelmiä erilaisten tietoturvauhkien torjumiseen. Käytettävissä olevien arvojen listaa ylläpitää IANA (Internet Assigned Numbers Authority), mutta tässä artikkelissa keskitymme vain verkkosivujen tietoturvaa parantaviin HTTP-otsikkoarvoihin. Jos teknisten asioiden käsitteleminen tuntuu raskaalta tai haluat saada vain nopeasti tarpeellisen tiedon, voit skipata suoraan loppuun ja lukea viimeisen kappaleen.

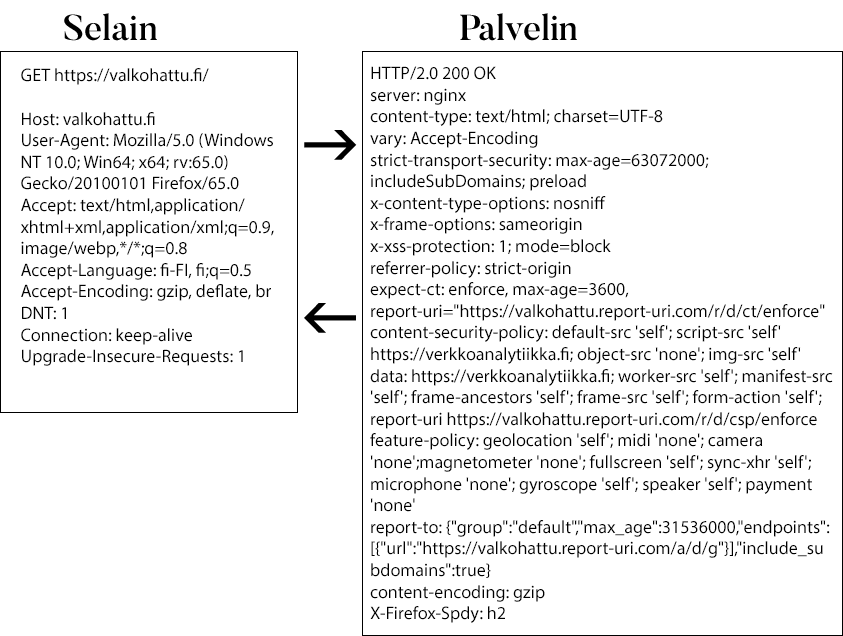

Kun näpyttelet valkohattu.fi selaimen osoitepalkkiin tai päädyt sivuillemme hakukoneen kautta, kysyy selain verkkotunnukseemme viittaavaa IP-tietoa nimipalvelimelta. Vastauksen jälkeen avataan verkkopistokkeet sekä tietokoneestasi/puhelimestasi että palvelimen puolelta yhteistä tiedonsiirtoa varten, ja keskustelu aloitetaan kolmitiekättelyllä. Tähän liittyy myös salaukseen vaadittavien tietojen siirtelyt, mutta otsikkotietojen suhteen meitä kiinnostaa eniten, mitä näiden perustoimien jälkeen tapahtuu verkkoliikenteen ylimmällä, sovelluskerroksen tasolla. Selain nimittäin lähettää tietoja palvelimelle itsestään HTTP-otsikkojen muodossa, ja palvelin vastaa tähän omilla otsikkotiedoillaan sekä tilanteen mukaan selaimen pyytämillä tiedoilla. Lopuksi selain tulkitsee palvelimen lähettämän sisällön käyttäjälle selkeämpään muotoon, minkä lopputuloksena käyttäjä voi nähdä nettisivun.

Otsikkotietoja voidaan tutkia useimmilla selaimilla avaamalla selaimen kehitystyökalut ja tarkastelemalla verkkoliikenteen tietoja. Katsotaan esimerkiksi, miltä valkohattu.fi tällä hetkellä näyttää yhdistämällä sivuun ja tarkastelemalla HTTP-pyyntöjä ja -vastauksia.

Verkkoselaimet ja palvelimet siis kättelevät toisiaan tavatessaan. Lyhyesti ilmaistuna yllä olevassa esimerkissä verkkoselain Firefox pyytää valkohattu.fi-osoitteeseen viittaavaa palvelinta tarjoamaan sisällön HTML-muodossa, suosimaan suomea kielivalintana, käyttämään mieluiten gzip-, deflate- tai brotli-pakkausalgoritmeja, olemaan tarkkailematta käyntiä, muuttamaan salaamattomat pyynnöt salatuiksi ja pitämään yhteyden toistaiseksi voimassa. Selain siis pyytää palvelimelta dokumenttia tietystä sijainnista ja lähettää palvelimelle vaihtoehtoja, joilla kyseinen sisältö olisi mukavinta vastaanottaa.

Palvelin vastaa takaisin, että dokumentti löytyy ja lähettää sen selaimelle. Tämän lisäksi palvelin asettaa selaimelle ehtoja, joita selain joutuu kunnioittamaan sivuja käyttäessä. Näillä ehdoilla voidaan parantaa verkkosivun tietoturvaa ja yksityisyyden suojaa, ja näitä tarkastelemme seuraavaksi tarkemmin.

Tietoturvaa edistävät HTTP-otsikkotiedot

HSTS (HTTP Strict Transport Security)

[Valkohattu.fi] strict-transport-security: max-age=63072000; includeSubDomains; preload

HSTS-otsikko estää salaamattomien yhteyksien käyttämisen sitä tukevilla selaimilla. Eli se ilmoittaa, että kaikki palvelimelle kulkeva liikenne on tarkoitus suorittaa salatun HTTPS-protokollan yli. Tämä estää tehokkaasti perinteisen MITM-hyökkäyksen, jossa hyökkääjä voisi ohjata uhrinsa valesivulle joko tulemalla väliin ennen salatun yhteyden muodostamista tai tarjoamalla suoraan väärän SSL-sertifikaatin ja sen myötä salakuunnella liikennettä.

Tämän otsikon hyödyntäminen siis vaatii sen, että palvelin salaa liikenteensä ja takaa sen, että liikenne salataan tietyn ajanjakson verran (valkohatun suhteen 63 072 000 sekuntia eli kaksi vuotta). Otsikkoa on hyvä tehostaa laittamalla se koskemaan myös kaikkia aliverkkotunnuksia (esim. sahkoposti.valkohattu.fi), ja tämä onnistuu lisäämällä perään includeSubDomains-arvo. Lopuksi voidaan lisätä preload-arvo, joka ilmoittaa, että verkkotunnuksen omistaja haluaa tunnuksen lisättävän selainten esilatauslistaan.

Selaimet ohjaavat esilatauslistoista löytyvät sivut aina suoraan HTTPS-versioon. Jos HSTS-otsikko on ilmoitettu palvelimella, mutta sivua ei löydy esilatauslistasta, ei kävijöitä ohjata suoraan HTTPS-versioon, vaan palvelin joutuu tekemään ensimmäisen ohjauksen itse. Tämän jälkeen selaimeen jää muistutus siitä, että palvelin tukee tätä arvoa, ja seuraavalla käyntikerralla kävijä ohjataan arvon mukaisesti suoraan salattun yhteyden läpi.

Verkkotunnus kannattaa lisäksi ilmoittaa Googlen ylläpitämään esilatauslistaan . Jos vaaditut asiat ovat kohdallaan, pääsee sivu mukaan listaan seuraavan listapäivityksen yhteydessä. Tämä luonnollisesti myös nopeuttaa verkkosivujen käyttöä, koska kun käyttäjä kirjoittaa valkohattu.fi selaimen osoitepalkkiin, ohjaa selain kävijän suoraan HTTPS-versioon ilman, että tämä ohjaus tulisi palvelimelta itseltään.

X-Content-Type-Options

[Valkohattu.fi] x-content-type-options: nosniff

Kyseisellä otsikkoarvolla voidaan rajoittaa selainten MIME-tyyppien (Multipurpose Internet Mail Extensions) tunnistamista. Jos käyttäjä voi tallentaa verkkosivulle/-palvelimelle tiedostoja, saattaa pahantahtoinen henkilö ladata palvelimelle vaikkapa JavaScript-koodia, mutta nimetä tiedoston kuvatiedostoksi. Kun tämän jälkeen kävijä saapuu verkkosivuille ja lataa kyseisen kuvatiedoston, kävijän selain tunnistaa kuvatiedoston olevankin JavaScript-koodia ja suorittaa koodin. Tällöin hän saattaa altistua XSS-hyökkäykselle, joka useimmissa tapauksissa voitaisiin estää. Esimerkillinen kohde tällaiselle voisi olla verkkopalvelun profiilikuva, jonka tilalle voitaisiin laittaa haitallista koodia.

Nosniff-arvo koskee ainoastaan script- ja style-tyyppejä eli JavaScript-koodia ja CSS-tyylejä. Ja käytännössä tämä toimii siten, että se estää tyylien käytön, ellei niitä ole määritelty dokumentissa text/css-tyypeiksi, sekä koodipätkät, jollei niitä ole määritetty JavaScript-tyypeiksi. Otsikko ei kuitenkaan toimi, jos käytettävä selain ei tue tätä tai jokin lisäosa ohittaa selaimen toimet, tällainen on esimerkiksi Flash-lisäosa. Tästä huolimatta tätä otsikkoa on järkevää käyttää kaikilla verkkosivuilla, koska hyödyt ovat selkeät ja normaalisti varsinaisia haittoja ei ole.

X-Frame-Options

[Valkohattu.fi] x-frame-options: sameorigin

Tämän otsikon tarkoituksena on estää ns. clickjacking-hyökkäyksiä, joissa verkkosivujen kävijää huijataan muuttamalla klikkaamisen kohdetta. Verkkosivut voivat ladata toisen sivun omasta sivustaan käsin ns. raamien avulla. Tämä mahdollistaa useita hyötykäyttöjä, mutta myös väärinkäyttämisen. Esimerkiksi verkkosivun sosiaalisen median tykkää-nappi voitaisiin ikään kuin vaihtaa hyökkääjän haluamaksi. Näin tykkäykset voitaisiin siirtää hyökkääjälle. Rahallisessa mielessä raamitusta voitaisiin hyödyntää esimerkiksi siten, että uhrisivun kävijät voitaisiin huijata klikkaamaan mainosverkostojen linkkejä.

Otsikon vaihtoehdot ovat deny, sameorigin ja allow-from URL. Deny-arvo on turvallisin vaihtoehto, koska se kieltää kaiken raamituksen. Sameorigin-arvo sallii kyseisen verkkosivun itsensä hyödyntämän raamituksen, mutta kieltää kaikista muista lähteistä tulevan raamituksen. Tämä on hyödyllistä silloin, kun esimerkiksi halutaan sallia omien Youtube-videoiden käyttäminen nettisivuilla, mutta hyötyä kuitenkin suojauksesta. Allow from -arvolla määritetään sallittu verkko-osoite raamitukselle. Tämä rajoittaa raamituksen vain ennalta määritettyihin osoitteisiin, mutta ongelmana tässä on se, että jos selain ei tue tätä arvoa, hyväksytään raamitus mistä vain.

X-XSS-Protection

[Valkohattu.fi] x-xss-protection: 1; mode=block

Suosituimmat selaimet hyödyntävät tätä arvoa automaattisesti ja estävät tai siistivät sivun lataamisen, jos ne havaitsevat XSS-hyökkäyksen. XSS (Cross-site scripting) tarkoittaa tietoturvahaavoittuvuutta, jota hyödyntämällä hyökkääjä voi lisätä omaa koodia verkkosivuston suorittaman koodin sekaan. Perusasetuksena modernit selaimet siistivät sivusta pois kohdat, jotka ne tulkitsevat haitalliseksi XSS-hyökkäykseksi. Tätä oletusta voidaan kuitenkin tiukentaa tai heikentää erillisellä asetuksella.

Mahdolliset arvot otsikolle ovat 0 ja 1. Nolla tarkoittaa, että XSS-suodatus ohitetaan kokonaan, ja yksi ilmoittaa sen olevan päällä. Tämän lisäksi jälkimmäiselle arvolle voidaan asettaa joko mode=block tai report=verkko-osoite. Ensimmäinen näistä estää sivun suorittamisen kokonaan, jos selain havaitsee XSS-hyökkäyksen. Toinen vaihtoehto toimii vain Chromium-pohjaisissa selaimissa ja se siistii sivun, muttei estä sen suorittamista ja tämän lisäksi ilmoittaa siistimistoimista valittuun verkko-osoitteeseen. On hyvä tiedostaa, että tämä tietoturvaotsikko estää vain yleisimmät ja perustavanlaatuiset XSS-hyökkäykset eikä tarkoita sitä, että sivusto olisi tämän jälkeen täysin turvassa XSS-hyökkäyksiltä.

Referrer-Policy

[Valkohattu.fi] referrer-policy: strict-origin

Referrer tarkoittaa viittaavaa verkkosivua, eli kun kävijä menee sivuilla olevan linkin kautta toiselle verkkosivulle, siirtyy mukana tieto, mistä sivulta kävijä tuli. Tälla tavalla kävijäanalysointiin saadaan tietoa siitä, mitä kautta kävijät löytävät sivuille. Tietyissä tapauksissa tämä voi paljastaa kuitenkin arkaluontoista tai turhaa tietoa, ja näin ollen referrer-tietoa voidaan rajoittaa tai poistaa sen välittäminen kokonaan.

- no-referrer -> viittaustietoja ei lähtetä lainkaan

- no-referrer-when-downgrade -> viittaustietoja ei lähetetä, jos siirrytään salatusta HTTPS-yhteydestä salaamattomaan HTTP-yhteyteen

- origin -> viittaustiedoksi annetaan vain päädomain, esim. https://valkohattu.fi

- origin-when-cross-origin -> viittaustiedoiksi annetaan saman sijainnin sisällä koko URL-osoite, mutta ulkopuolelle lähetetään vain päädomain

- same-origin -> viittaustiedot lähetään vain saman sijainnin sisällä, muttei ulkopuolelle, esim. https://valkohattu.fi/artikkelit -> https://valkohattu.fi/tietoa

- strict-origin -> viittaustiedoiksi annetaan vain päädomain, mutta niitä ei lähetetä lainkaan, jos yhteys muuttuu salatusta salaamattomaksi.

- strict-origin-when-cross-origin -> sama kuin origin-when-cross-origin, mutta tietoja ei lähetetä, jos yhteys ei ole salattu vastaanottavassa verkkosivussa.

- unsafe-url -> viittaustiedot lähetään aina tapauksesta riippumatta

Expect-CT

[Valkohattu.fi] expect-ct: enforce, max-age=3600, report-uri="https://valkohattu.report-uri.com/r/d/ct/enforce"

CT (Certificate Transparency) on projekti, jonka tarkoituksena on mahdollistaa yleisesti hyväksyttyjen sertifikaattiauktoriteettien (CA) julkaisemien SSL-sertifikaattien tarkkailu ja auditointi. Sertifikaattiauktoriteetit julkaisevat verkkosivuilla käytettävät SSL-sertifikaatit, jotka mahdollistavat salauksen käytön, mikä näkyy käyttäjälle useimmiten selaimessa lukon kuvakkeena. Tämä on hyvä asia, koska näin kuka tahansa ei voi luoda selainten hyväksymää sertifikaattia ja siten huijata sivujen käyttäjiä. Ilmoitettuja sertifikaattitietoja voidaan tarkastella crt.sh

-palvelulla.

Ongelmana tässä on kuitenkin se, että verkkotunnusten IP-tietojen ilmoittaviin nimipalvelimiin tai niiden määrittämiseen kohdistuvan hyökkäyksen seurauksena hyökkääjän voisi olla mahdollista luoda itselleen selaimen hyväksymä sertifikaatti ja näin ohjata kävijät valesivustoon ja saada heidät luottamaan siihen. Tähän ongelmaan auttaa se, jos verkkosivun/-palvelimen omistaja voi itse seurata verkkotunnuksilleen hyväksyttyjä sertifikaatteja. Ja vielä paremmin asia toimii, kun verkkosivujen kävijä voidaan pakottaa tarkistamaan, että sertifikaatit ovat valideja myös julkisissa läpinäkyvyysraporteissa. Käyttämällä Expect-CT -otsikkotietoa palvelin voi hyödyntää tätä ominaisuutta.

Expect-CT -otsikko hyväksyy kolme arvoa: enforce, max-age ja report-uri. Enforce-arvo pakottaa selaimen kunnioittamaan otsikkoa ja toimimaan saamiensa tietojen mukaisesti. Jos tämän arvon jättää pois, otsikko vain raportoi ongelmatapaukset, mikäli ilmoittamisosoite on asetettu. Ilmoittamisosoite asetetaan report-uri -arvolla. Viimeinen max-age -arvo kertoo sekunneissa, kuinka pitkäksi aikaa selaimen tulisi tallentaa tieto menettelytavasta.

Content-Security-Policy (CSP)

[Valkohattu.fi] content-security-policy: default-src 'self'; script-src 'self' https://verkkoanalytiikka.fi; object-src 'none'; img-src 'self' data: https://verkkoanalytiikka.fi; worker-src 'self'; manifest-src 'self'; frame-ancestors 'self'; frame-src 'self'; form-action 'self'; report-uri https://valkohattu.report-uri.com/r/d/csp/enforce

CSP on erittäin tärkeä ja tehokas tietoturvaotsikko, joka jatkaa siitä, mihin X-XSS-Protection jäi. Otsikolla määritetään, mitä tietoja selain saa ladata sivuilta. Esimerkiksi sillä voidaan rajoittaa, mitkä sivut saavat suorittaa JavaSriptiä käyttäjän selaimessa. Hyvin konfiguroituna tämä estää tehokkaasti XSS-hyökkäyksiä. Vaikka CSP tarjoaa merkittäviä etuja, on sen käyttö vähäistä johtuen luultavasti sen hankaluudesta ja yhteensopimattomuudesta monien kehittäjien suosimien tapojen kanssa.

Ideaalisessa tapauksessa kaikki sallitut ominaisuudet määrätään tarkkaan ja ne sallitaan vain käytetyiltä sivuilta. CSP on hyvä ottaa huomioon jo verkkosivuja rakentaessa, koska sen jälkikäteen lisääminen voi olla todella tuskallista, ellei jopa mahdotonta tehdä tietoturvallisesti ilman suuria koodimuutoksia. Erityisesti HTML-koodin sekaan laitettuja JavaScriptejä tai tyylittelyjä tulisi välttää, jotta CSP:tä voitaisiin käyttää turvallisesti. Jos kuitenkin HTML:n seassa on JavaScriptiä tai CSS-tyylejä, voidaan näistä laskea sha256-, sha384- tai sha512-tarkistussumma ja sallia kyseiset pätkät CSP-otsikossa. Toinen vaihtoehto on käyttää kryptografista nonce-arvoa, jonka tulisi olla ohjelmallisesti generoituva ja automaattisesti uusiutuva arvo. Kumpikin näistä tavoista lisää virheen mahdollisuutta ja kasvattaa HTTP-otsikkojen kokoa, mikä ylimalkaisesti käytettynä loppujen lopuksi hidastaa sivujen latausnopeutta, koska otsikkotiedot ladataan jokaisella sivupäivityksellä.

Merkittävimmät ominaisuudet:

- default-src - oletusarvo, jota muut ominaisuudet käyttävät varatietona, jos erillistä arvoa ei ole määritelty

- script-src - mistä lähteestä JavaScriptin suorittaminen on sallittua

- object-src - mistä objektien (object, embed, applet) käyttö on sallittua

- style-src - mistä tyylitiedostojen käyttäminen on sallittua

- img-src - mistä kuvien lataaminen on sallittua

- frame-src - mistä raamien käyttö on sallittua

Rajoittamisvaihtoehdot:

- none - ei salli kenenkään hyödyntää ominaisuutta

- self - sallii ainoastaan verkkosivun itsensä hyödyntää resurssia

- strict-hashed-attributes - CSP3-ominaisuus, joka sallii vain tarkistussummilla varmistetut JavaScript-tapahtumakutsut

- strict-dynamic - CSP3-ominaisuus, joka sallii tarkistussummalla tai nonce-arvolla sallitun koodin ladata muita koodeja, eli toisin sanoen sallii luotetun koodin ladata riippuvuudet

- unsafe-inline - sallii HTML:n seassa olevat koodipätkät, mikä on turvaton vaihtoehto

- unsafe-eval - sallii turvattoman eval()-metodin hyödyntämisen

Kuten Valkohatun CSP-otsikosta voidaan huomata, emme salli koodia tai kuvia sivujemme kautta mistään muualta kuin verkkoanalytiikka.fi-osoitteesta. Verkkoanalytiikka.fi-palvelin on Valkohatun omistuksessa ja sen avulla keräämme suostumuksen antaneista kävijöistä anonymisoitua tietoa verkkosivujemme käyttämisestä. Emme salli turvattomia unsafe-arvoja tai muitakaan vaarallisia tapoja, vaan pyrimme rajoittamaan ominaisuuksia, joita emme hyödynnä. Worker-src ja manifest-src mahdollistavat PWA-sovellukset, joista mahdollisesti kirjoitamme jossain vaiheessa tarkemmin. Frame-arvot puolestaan hyväksyvät raamituksen, jotta mm. videoiden hyödyntäminen toisilta palvelimilta onnistuu. Lopuksi form-action mahdollistaa ja turvaa yhteydenottolomakkeemme käytön. Tarkkasilmäisenä saatoit huomata, että img-src -kohdassa on lisäksi data:-arvo. Tämä tarkoittaa sitä, että kuvia voidaan hyödyntää myös muilla tavoilla kuin normaalisti img-tagiin upotettuna, esimerkiksi base64-koodattuna.

Feature-Policy

[Valkohattu.fi] feature-policy: geolocation 'none'; midi 'none'; camera 'none'; magnetometer 'none'; fullscreen 'self'; sync-xhr 'self'; microphone 'none'; gyroscope 'self'; speaker 'self'; payment 'none'

Feature-Policy on uudempi HTTP-otsikko, jonka avulla voidaan määrittää erilaisten rajapintojen ja selainten ominaisuuksien hyödyntämistä samaan tapaan kuin CSP-otsikolla. Ominaisuuksien käyttö voidaan joko sallia, kieltää tai rajata. Rajoittamisvaihtoehdot toimivat samalla tavalla kuin CSP:n kanssa.

Tietoturvan suhteen on järkevää rajata verkkosivun käyttämät ominaisuudet vain sivun omaan käyttöön ja poistaa ne ominaisuudet, joille ei ole tarvetta. Tämä takaa sen, että jos hyökkääjä onnistuisi jollakin tavalla murtamaan sivun suojaukset, ei pois rajattuja ominaisuuksia voisi kuitenkaan hyödyntää, ja hyökkäyksestä riippuen myöskin rajattujen ominaisuuksien käyttö saattaisi estyä. Esimerkiksi jos verkkosivusto ei tarvitse käyttäjän mikrofonia tai kameraa mihinkään, kannattaa näiden käyttäminen kieltää feature-policy -otsikolla. Tämä lisää suojauksia varsinkin yksityisyyden suojan suhteen.

Mahdolliset tietovuoto-otsikot

[Valkohattu.fi] server: nginx

Server ilmoittaa palvelimen käyttämän HTTP-palvelinohjelmiston. Tämä arvo voidaan valehdella palvelimen tasolta, eikä tähän ole siksi analysoinnissa täysin luottamista. Arvo on kuitenkin oletuksena aina näkyvissä ja ilman konfigurointia ilmoittaa myös palvelinohjelmiston version, joka saattaa aiheuttaa vaarallisen tilanteen, jos palvelinohjelmistoa ei aktiivisesti päivitetä.

X-Powered-By saattaa näkyä palvelimella, jos käytössä on jokin ohjelmisto, joka arvon asettaa. Esimerkiksi PHP tai ASP.NET saattavat laittaa oletuksena tämän otsikon. Tämä tieto ei auta selainta millään tavalla, vaan sen sijaan paljastaa turhaan tietoja. Server-otsikon tapaan vaarallisen arvosta tekee se, jos se ilmoittaa vanhoista ohjelmistoista. Näitä kun voidaan skannata automaattisesti ja sitten hyökätä löydettyjen haavoittuvuuksien mukaisesti.

Muuta huomioitavaa

Tietoturvaotsikot muuttuvat toisinaan, ja tietoturvasta kiinni pitäminen vaatii jatkuvaa asioiden seuraamista ja uusien ominaisuuksien mukaan ottamista. Osa asioista myös vanhentuu tai menettää painoarvoaan. Eräs tällainen on HPKP (HTTP Public Key Pinning), mikä ideana on erittäin hyvä, mutta sen toteutuksessa tulee olla erityisen tarkka. Lisäksi Google Chrome lopetti tämän otsikon tukemisen version 67 jälkeen, mikä lopullisesti sinetöi otsikon kohtalon. Toinen merkittävä arvo on Clear-Site-Data, joka mahdollistaa verkkosivun (selaimen välimuistiin) jättämien tietojen poistamisen ilman käyttäjän toimia. Tätä ominaisuutta emme kuitenkaan tarvitse Valkohattu.fi-sivustolla, minkä vuoksi emme käytä sitä, mutta verkkokauppojen ja pankkien suhteen tämä olisi hyvä implementoida.

Tietysti on olemassa monia muitakin kuin tietoturva-asioihin liittyviä otsikkotietoja, joita myös itse käytämme. Näiden hyödyntäminen voi olla kannattavaa mm. verkko-ongelmien ymmärtämisessä, erilaisten ympäristöjen huomioon ottamisessa tai sivujen lataamisen nopeuttamisessa.

Hyvä kysymys kuuluu myös, miten nämä tietoturvaotsikot voidaan ottaa käyttöön omalla verkkosivulla. Turvallisin ja suositeltavin tapa on määrittää otsikot HTTP-palvelimen asetuksista. Toinen mahdollinen tapa on hyödyntää hakemistotason asetuksia, joita osa HTTP-palvelimista tukee (esimerkiksi .htaccess-tiedosto). Huonoin ja turvattomin tapa on määrittää tiedot suoraan metatageina HTML-tiedostoon tai koodeihin, jotka luovat staattiset HTML-tiedostot.

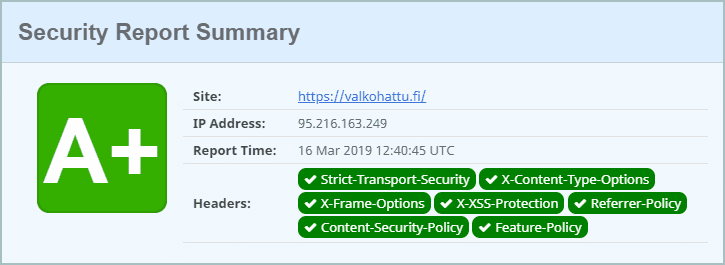

Securityheaders.com: Valkohattu.fi

Mitä voit tehdä?

Verkkosivujen omistaja

Voit tarkastaa oman verkkosivusi otsikkotiedot helposti hyödyntämällä Securityheaders -palvelua. Tähän ei tarvita teknistä osaamista, ja saat suoraan arvion sivustosi tilasta. Jos tulokset eivät miellytä, ota yhteyttä palveluntarjoajaasi tai sivujen tekijään ja pyydä heitä korjaamaan asia.

Verkkosivujen ostaja

Kun kilpailutat tekijöitä, kannattaa ottaa huomioon myös tietoturvallisuusasiat. Voit tarkastaa tekijöiden omat sivut Securityheaders -sivustolla ja selvittää itse, miten nämä asiat osataan hoitaa kussakin yrityksessä. Pyytämällä parempaa tietoturvaa autat tekemään Internetistä turvallisemman ja saat käyttöösi tietoturvallisemmat verkkosivut, joihin asiakkaiden on helpompi luottaa.

Verkkosivujen tekijä/ylläpitäjä

Tarjoa tietoturvallisia otsikoita asiakkaillesi ja pidä huolta siitä, että asiakkaillasi on halutessaan mahdollisuus käyttää näitä. Etsi luotettavia palvelimen tarjoajia/ylläpitäjiä, jotka pitävät huolen tietoturvasta. Pyydä myös nykyisiä palveluntarjoajia huomioimaan nämä seikat. Hyvästä tietoturvasta hyötyvät aina kaikki osapuolet.